Le directeur de la cybersécurité de Hikvision discute de l’utilisation de l’authentification multifacteur (AMF) pour réduire les problèmes de sécurité et les risques de piratage de mot de passe

Aujourd’hui, nous discuterons de l’utilisation de l’authentification multifacteur pour vous protéger en ligne et réduire le risque de piratage de votre mot de passe.

AMF : L’authentification multifacteur pour la protection de vos comptes en ligne

Pas besoin d’être un génie en informatique pour utiliser l’authentification multifacteur. Ne vous inquiétez pas, il n’est pas nécessaire de retourner sur les bancs d’école et de décrocher un autre diplôme. L’AMF – ou authentification multifacteur– exige qu’un utilisateur fournisse un moyen supplémentaire d’authentification ou de vérification, en plus d’entrer un nom d’utilisateur et un mot de passe, afin de se connecter à un compte ou à un site Web.

Avant de nous pencher sur l’AMF, parlons rapidement de l’authentification. Traditionnellement, l’authentification se compose de deux choses, un nom d’utilisateur et un mot de passe.

Le nom d’utilisateur est censé être l’identité du compte. Celui-ci n’a pas besoin d’être privé ou difficile à comprendre. En fait, dans la plupart des cas, le nom d’utilisateur est censé être public ou au moins visible pour les autres utilisateurs qui utilisent les mêmes système, service, réseau, etc.

Le mot de passe est le secret que l’utilisateur doit dire pour accéder au système, au service, au réseau, etc. L’utilisation d’un nom d’utilisateur et d’un mot de passe est connue sous le nom d’authentification à un facteur, car l’utilisateur vérifie son identité avec un seul élément de preuve ou un seul facteur.

L’AMF ajoute au moins deux éléments de preuve ou facteurs vérifiables au processus d’authentification. Cela réduit considérablement les problèmes de sécurité en diminuant les chances qu’un compte soit consulté par la mauvaise personne. L’authentification à deux facteurs (2FA) est un sous-ensemble de l’AMF : c’est un moyen d’authentification utilisant seulement deux éléments de preuve ou facteurs vérifiables. Un exemple réel de 2FA est l’utilisation d’un guichet automatique. Vous utilisez quelque chose que vous avez, votre carte débit, et quelque chose que vous savez, votre NIP.

Il y a généralement quatre facteurs d’authentification que nous pouvons utiliser aujourd’hui :

Quelque chose que vous avez (par exemple, un générateur de numéros comme Google Authenticator) - Quelque chose que vous savez (c.-à-d. un mot de passe ou une phrase secrète)

- Qui vous êtes (p. ex. un élément biométrique comme une empreinte digitale ou la géométrie faciale)

- Où vous êtes (c.-à-d. votre position GPS établie par votre téléphone ou adresse IP)

Ci-dessous, j’expliquerai quelques options dans chacune de ces catégories.

Jeton matériel : Quelque chose que vous avez

Un jeton matériel peut prendre plusieurs formes. Dans les années 90, on voyait toujours qui étaient les informaticiens d’une entreprise, car ils avaient un porte-clés muni d’un petit écran dont les chiffres changeaient toutes les 30 secondes. Ces objets génèrent ce qu’on appelle un mot de passe à usage unique basé sur le temps (Time-based One Time Password ou TOTP). Bien que ces porte-clés soient encore utilisés aujourd’hui, la plupart des implémentations de TOTP sont exécutées à l’aide d’une application mobile ou d’un message SMS (voir ci-dessous). Un autre jeton matériel populaire est le Yubikey. Il s’agit d’un jeton matériel qui est généralement branché sur le port USB d’un ordinateur. Certains Yubikey prennent en charge la communication en champ proche, ce qui leur permet de fonctionner avec des appareils sans port USB, comme un iPhone. Pour utiliser le jeton, vous devez vous connecter avec votre nom d’utilisateur et votre mot de passe, puis un champ apparaît sur la page qui demande l’authentification Yubikey. Au lieu de taper dans ce champ, l’utilisateur branche la Yubikey et touche le capteur. Au moyen de la connexion physique, la clé est entrée par la Yubikey.

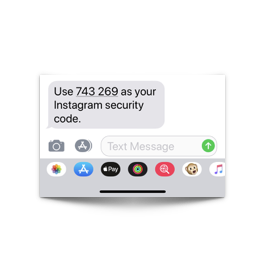

SMS TOTP : Quelque chose que vous avez

Le mot de passe à usage unique par SMS consiste en un message texte ou un courriel contenant un code numérique, appelé mot de passe à usage unique (One-time password ou OTP) parce qu’il n’est valable que pour une seule utilisation. Cette méthode est moins populaire auprès des professionnels de la cybersécurité, car elle s’est avérée faible par rapport à d’autres options, mais elle est quand même BEAUCOUP plus sécuritaire que la seule utilisation d’un nom d’utilisateur et d’un mot de passe.

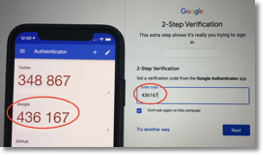

Jeton de mot de passe à usage unique basé sur le temps (TOTP) : Quelque chose que vous avez

Une autre méthode populaire est l’utilisation d’un générateur de TOTP comme ceux que l’on trouve sur les anciens porte-clés RSA ou dans les applications pour téléphones intelligents comme Google Authenticator, LastPass, FreeOTP et autres. Ces numéros changent toutes les 30 secondes en fonction d’un algorithme partagé que le jeton logiciel et le serveur d’authentification connaissent tous deux. Aucune communication réseau ou Internet n’est nécessaire pour utiliser le jeton logiciel. L’image ci-dessous montre le jeton basé sur le temps sur un téléphone mobile et le champ où il est entré dans la page Web après que le nom d’utilisateur et le mot de passe sont entrés dans Google.

Téléphone/courriel : Quelque chose que vous avez

Deux autres options de TOTP sont la réception d’un appel téléphonique ou d’un courriel contenant le code d’AMF. Bien que ce soit mieux que rien, il a été démontré à maintes reprises combien il est facile pour une personne malveillante d’intercepter ou d’utiliser cette option à l’insu de l’utilisateur qui possède le compte.

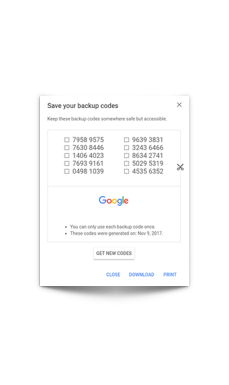

Codes de sauvegarde : Quelque chose que vous avez

Des codes de sauvegarde vous sont fournis lorsque vous intégrer l’authentification multifacteur sur de plusieurs sites. L’idée derrière les codes de sauvegarde est de les protéger dans un bureau verrouillé, un coffre-fort ou une chambre forte cryptée, comme votre gestionnaire de mots de passe. Ceux-ci ne sont utilisés que si vous perdez ou n’avez pas accès au dispositif d’AMF que vous utilisez régulièrement. Par exemple, si votre téléphone est volé, vous ne pouvez plus utiliser Google Authenticator. Dans ce cas, vous pouvez utiliser vos codes de sauvegarde pour vous connecter à votre compte.

Biométrie : Qui vous êtes

La biométrie est devenue courante avec l’intégration de lecteurs d’empreintes digitales et de technologies de reconnaissance faciale dans les appareils mobiles et les ordinateurs portables. Cependant, dans ces systèmes, la biométrie vient remplacer le nom d’utilisateur et le mot de passe plutôt d’ajouter un facteur d’authentification. Actuellement, la biométrie est peu courante dans l’authentification multifacteur en ligne, mais il est possible de l’utiliser.

GPS : Où vous êtes

La localisation GPS est un autre facteur qui n’est pas beaucoup utilisé pour l’AMF, mais elle est fréquemment utilisée pour déterminer si des comptes ont été violés. Par exemple, disons que Sarah se connecte au RPV de son entreprise à New York à 8 heures du matin, puis se connecte de nouveau au serveur RPV à 10 heures, mais depuis Paris. De toute évidence, elle n’a pas voyagé de New York à Paris en deux heures. Ainsi, le serveur RPV empêcherait cette deuxième connexion et alerterait l’équipe de cybersécurité pour qu’elle fasse enquête.

QR: Quelque chose que vous avez

Les codes QR sont de plus en plus populaires comme méthode d’authentification et, dans certains cas, remplacent complètement le nom d’utilisateur et le mot de passe. Bien que cette méthode ne soit pas courante à l’heure actuelle, des technologies en cours d’élaboration pourraient faire en sorte que les codes QR et les appareils photo des téléphones et des ordinateurs remplacent les noms d’utilisateur et les mots de passe.

Aperçu

- Tout le monde déteste les mots de passe, d’autant plus que nous devons les rendre complexes, ce qui nous empêche de nous en souvenir.

- Les gestionnaires de mots de passe permettent de créer des mots de passe forts pour tous les comptes.

- L’AMF aidera à sécuriser un compte en exigeant plus qu’un simple nom d’utilisateur et mot de passe.

Une fonction d’AMF est offerte sur plusieurs des sites Web les plus populaires, tels que Google, Facebook, Twitter, et LinkedIn. Cependant, la plupart des utilisateurs ne l’activent pas.

En utilisant l’AMF comme mesure de sécurité supplémentaire, vous pouvez réduire les problèmes de sécurité lorsque vous vous connectez à vos comptes. Pour plus de renseignements sur la cybersécurité de Hikvision, visitez ce lien.