Le directeur de la cybersécurité de Hikvision présente 3 règles pour la création de bons mots de passe afin de réduire les problèmes de sécurité et le piratage

Le directeur de la cybersécurité de Hikvision présente 3 règles pour la création de bons mots de passe afin de réduire les problèmes de sécurité et le piratage

Chuck Davis, le directeur de la cybersécurité chez Hikvision, est l'auteur de nombreux blogs sur les meilleures pratiques en matière de cybersécurité, les moyens de réduire les vulnérabilités et les astuces permettant de prévenir les attaques de logiciels malveillants. Dans le blog d’aujourd’hui, Davis décrit les règles à suivre pour créer de bons mots de passe afin de réduire les problèmes de sécurité et le risque de piratage.

Ci-dessous, Davis fournit des informations sur la création de mots de passe, avec des conseils et astuces pour créer des mots de passe complexes uniques pour chaque site sans avoir à les mémoriser.

Mots de passe longs, mémoires courtes

Le mot de passe est quelque chose que nous aimons tous détester. Nous sommes nombreux à devoir créer des centaines de mots de passe. Les experts en cybersécurité paranoïaque nous conseillent de les prolonger et d’utiliser tous les jeux de caractères de votre clavier afin qu’ils ne soient pas faciles à deviner. Cela les rend également difficiles à retenir, alors que font la plupart des gens ? Ils réutilisent les mots de passe - ce qui est également un gros non-non.

Nous connaissons tous ces règles générales, mais la plupart des gens ne savent pas pourquoi ils existent et quels sont les risques réels. Dans ce blog, je vais vous aider à comprendre l’importance de respecter les règles lors du développement de votre liste de mots de passe.

Trois conseils pour créer un bon mot de passe

Vous trouverez ci-dessous trois conseils pour créer des mots de passe complexes et difficiles à pirater.

- Faites-les longs : il existe un débat sur la meilleure longueur minimale d'un mot de passe. L'analyse de l'expert en sécurité, Troy Hunt, a montré que la plupart des sites que nous utilisons ne nécessitent pas de mots de passe très longs. Cependant, les recherches du Georgia Tech Research Institute (GTRI) montrent que plus le mot de passe est long, mieux c'est. Même en 2010, Richard Boyd, chercheur principal chez GTRI, a déclaré : « Les mots de passe de huit caractères ne suffisent plus à présent… et si vous limitez vos caractères à des lettres alphabétiques, ils peuvent être déchirés en quelques minutes. » Un autre chercheur du GTRI impliqué dans le projet, Joshua L. Davis, a déclaré que "tout mot de passe de moins de 12 caractères pourrait être vulnérable - si ce n'est maintenant, dans peu de temps." À mesure que la puissance de calcul augmente, le nombre de caractères d'un "mot de passe long" augmente également.

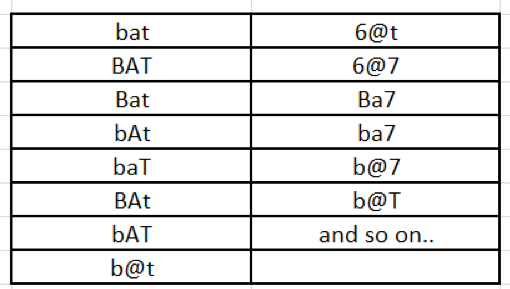

- Le mot de passe fort comporte plusieurs caractères : utilisez les quatre jeux de caractères, y compris les lettres majuscules, les lettres minuscules, les chiffres et les caractères spéciaux. Dans la plupart des cas, les espaces sont également autorisés, ce qui signifie que vous pouvez utiliser une phrase comme mot de passe ou phrase secrète. La raison pour laquelle vous devez suivre cette règle est due à un certain outil de craquage de mot de passe qui utilise une table arc-en-ciel, une base de données de mots de passe possibles et de leur hachage associé. Nous parlerons davantage des tables arc-en-ciel dans un article de blog ultérieur, mais pour l’instant, expliquons que vous avez un dictionnaire de mots, sans les définitions, qui contient tous les mots anglais en lettres minuscules. C’est un livre assez épais. Maintenant, empilez un dictionnaire de tous les mots anglais en lettres majuscules. Cela rendrait la pile deux fois plus haute. Ajoutez maintenant à la pile un livre contenant tous les nombres de 0 à 99999999. Chacun de ces livres représente un tableau arc-en-ciel de mots de passe possibles. Sur un ordinateur, chacune de ces bases de données est très volumineuse, mais elles peuvent être gérées avec un ordinateur portable et une grande quantité de stockage. Maintenant, imaginez si vous aviez un livre qui contenait ces trois dictionnaires, plus chaque mot en casse mixte et avec des chiffres substituant des lettres, combinés ensemble. Par exemple, le mot « chauve-souris » pourrait avoir les options suivantes : Vous pouvez donc constater que la création d'un mot de passe de huit caractères tout en minuscules pourrait être un exercice relativement rapide à craquer pour un pirate informatique avec un minimum d'effort et de puissance de calcul. Toutefois, si vous créez un mot de passe de 20 caractères avec tous les jeux de caractères, il sera assez difficile à déchiffrer en raison de la taille de la table arc-en-ciel et de la puissance de calcul nécessaire pour exécuter l'attaque.

So you can see that creating an eight character, all-lowercase password could be a relatively quick exercise for a hacker to crack with minimal effort and computing power. However, if you created a 20-character password with all the character sets, it would be quite difficult to crack due to the size of the rainbow table and the computing power needed to execute the attack.

- Créez un mot de passe unique pour chaque connexion : la création de mots de passe uniques pour chaque compte est très importante. La raison en est que si un attaquant découvre votre mot de passe pour un compte, il est susceptible de l'essayer pour d'autres services en ligne populaires et pourrait accéder à tous vos comptes. Il est judicieux de créer des mots de passe uniques pour chaque site et chaque application, mais comme la plupart des gens ne savent pas pourquoi cela est recommandé, ils ont tendance à ne pas le suivre. Mais avec autant de violations de données qui se produisent de nos jours, les informations de votre compte ont probablement été compromises pour un site ou un autre. Lorsque ces bases de données contenant des noms d’utilisateurs, des adresses électroniques et des mots de passe piratés sont publiées sur Internet, les acteurs de la menace prendront notamment l’adresse électronique et le mot de passe de LinkedIn et tenteront de les utiliser sur Facebook, Twitter, Google, Instagram, Snapchat et autres site Web, ils peuvent penser à voir si cela fonctionne là aussi.

Soyez averti si votre courrier électronique fait partie d'une atteinte à la sécurité

Un conseil pour vous aider à identifier si vous avez été victime d’une atteinte à la sécurité est de vous rendre sur Haveibeenpwnd.com et d’entrer votre adresse électronique. Ce site est hébergé par un professionnel respecté de la cybersécurité, Troy Hunt. Assurez-vous de saisir toutes les adresses électroniques professionnelles et personnelles, et abonnez-vous pour obtenir des mises à jour. Si votre adresse e-mail est jamais trouvée dans une violation de données, vous serez alerté. Ils ne subiront pas toutes les violations de données, mais s'il existe un grand nombre de noms d'utilisateur et / ou de mots de passe publiés sur le Web sombre, le site ajoutera probablement cette liste et vous enverra un courriel si votre nom d'utilisateur / mot de passe fait partie de cette violation de données...

Récapitulation des principales règles de mot de passe

Alors récapitulons. Nous sommes supposés créer un mot de passe pour chaque site Web :

- Plus de 20 caractères

- Utilise des lettres majuscules et minuscules, des chiffres et des caractères spéciaux

- Est unique et jamais réutilisé

C'est une demande déraisonnable étant donné que beaucoup d'entre nous ont plus de 100 mots de passe. Alors, comment pouvons-nous suivre les règles et réduire notre risque d'être piraté ? La réponse est un gestionnaire de mot de passe. Dans un prochain article de blog, nous discuterons des gestionnaires de mot de passe et de la façon de les utiliser afin de réduire les problèmes de sécurité.