Le directeur de la cybersécurité d'Hikvision présente des exemples d'hameçonnage

Attaques courantes contre les logiciels malveillants utilisant l'hameçonnage par courriel

Le directeur de la cybersécurité de Hikvision, Chuck Davis, et le Laboratoire de sécurité Hikvision du siège social d'Hikvision, dirigent le programme de cybersécurité pour Hikvision Amérique du Nord, supervisant toutes les initiatives et programmes de cybersécurité internes et externes dans la région. Ci-dessous, il donne un aperçu de l'hameçonnage, une cyber menace commune, avec des exemples et un lien vers des recommandations pour prévenir les attaques de logiciels malveillants.

Les attaques par hameçonnage ont longtemps été un moyen efficace pour les pirates d'inciter les gens à divulguer des informations sensibles ou à infecter un système avec un logiciel malveillant. Les logiciels malveillants peuvent donner à un attaquant un accès à distance aux systèmes et réseaux protégés, crypter les données d'un utilisateur et charger une rançon pour déchiffrer les données, ou utiliser ce système dans le cadre d'une attaque contre d'autres systèmes.

En Mars 2017, Google a déclaré que ses modèles d'apprentissage automatique peuvent maintenant détecter et arrêter le spam et le hameçonnage avec une précision de 99,9 pour cent. Cependant, c'est un jeu de chat et de souris qui a été joué pendant des années par les spammeurs / hameçonnage d'un côté, et les développeurs de filtres anti-spam de l'autre côté. Une fois que les défenses se sont améliorées contre les dernières méthodes d'attaque de spam, les spammeurs changent de tactique pour contourner les filtres.

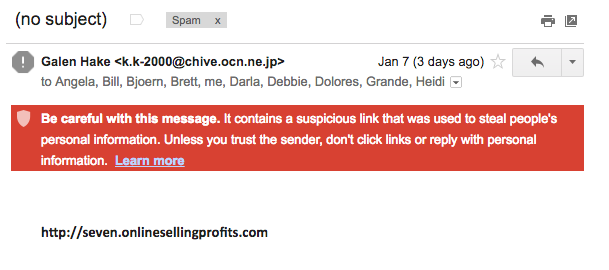

Exemples d'hameçonnage avec spam Voici un exemple de courriel de spam assez évident que le filtre de Google a intercepté et placé dans le dossier spam d'un compte Gmail. Il n'y a pas de ligne de sujet ; il y a juste un lien. Lorsque Google détecte des liens malveillants, la case rouge affichée dans le courriel ci-dessous sert d'avertissement pour ne pas cliquer sur les liens ou répondre avec des informations personnelles.

Bien que la plupart des spams qui vous sont envoyés n'atteignent jamais votre boîte de réception, ceux qui le sont deviennent de plus en plus difficiles à détecter.

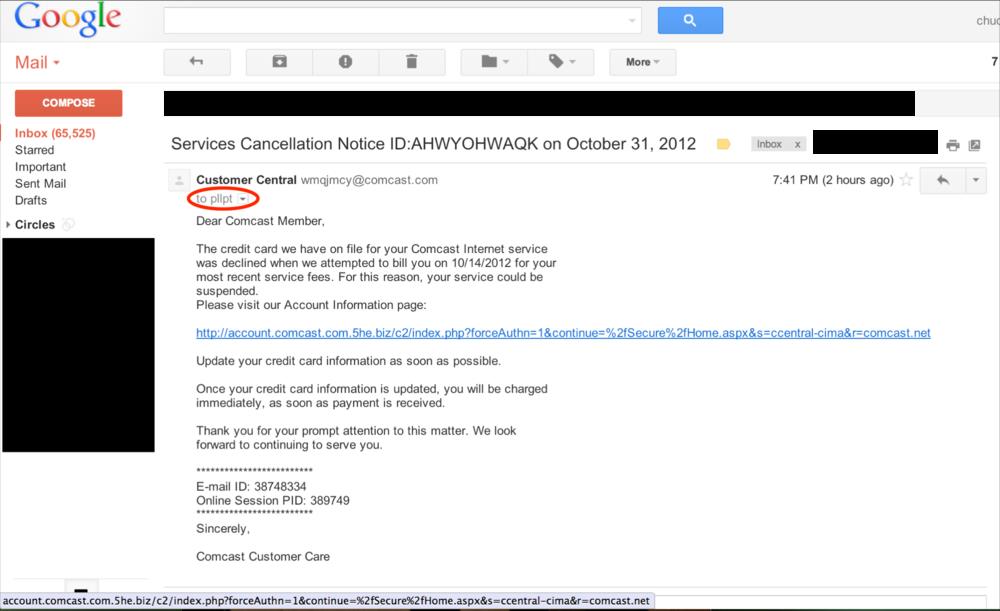

Ce qui suit est un exemple d'un courriel d'hameçonnage qui a été transmis par des filtres anti spam en 2012, l'un des premiers courriels d'hameçonnage que Davis a jugés très efficaces. Cette attaque a tenté de voler des informations d'identification pour le compte Comcast du destinataire.

Exemple d'email d'hameçonnage numéro deux L'email suivant semble provenir de "Customer Central", une adresse courriel utilisant le nom de domaine, "comcast.com". Bien sûr, cela a été usurpé. Le champ "De" ne peut pas être approuvé dans ce cas, et ne vous montre pas réellement la source du courriel.

En masquant l'adresse courriel de destination complète, le courrier électronique crée également des problèmes de sécurité accrus. Dans l'image ci-dessous, il semble que l'e-mail a été envoyé à "pllpt". Il est grisé et en petit texte. Bien que cela pourrait être une liste de diffusion, on s'attendrait à quelque chose de différent si elle était envoyée directement par Comcast.

Le courriel indique que les informations de carte de crédit du client sur le fichier ont refusé le paiement et que l'e-mail demande au destinataire de mettre à jour les informations de sa carte de crédit en cliquant sur le lien.

Un examen rapide ou occasionnel de ce lien peut sembler sûr. L'URL commence par, http://account.comcast.com

Mais quand on regarde le reste de l'URL, on voit quelque chose hors de l’ordinaire : http://account.comcast.com.5he.biz

Les deux dernières sections avant la barre oblique (/) indiquent le nom de domaine de la destination. Dans ce cas, le nom de domaine est en réalité 5he.biz. Le "account.comcast.com" est tous les sous-domaines de 5he.biz.

Fait intéressant, l'auteur de ce courriel d'hameçonnage n'a pas essayé de masquer le lien réel, ce qui est facile à faire et pourrait être un peu plus efficace pour inciter quelqu'un à cliquer dessus. Davis recommande aux individus de filtrer les spams et de faire attention aux e-mails non sollicités contenant des liens. En cas de doute, copiez et collez l'URL dans un site de prévisualisation comme richpreview.com ou pour les URL courtes, collez-les dans un site comme checkshorturl.com pour voir l'URL complète et pré visualiser le site.

Pour plus d'exemples d'attaques de logiciels malveillants utilisant l'hameçonnage et des conseils pour réduire les risques de sécurité, visitez ce lien . Pour plus de conseils de cybersécurité de Davis, cliquez ici . Vous savez maintenant comment mieux identifier et scruter un lien avant de cliquer dessus. La deuxième partie de ce blog montrera ce qui se passe lorsque vous cliquez sur le lien dans l'exemple ci-dessus. Nous montrerons également certaines tactiques d’hameçonnage avancées qui ne sont pas bien connues, et montrerons comment le survol d'un lien n'est pas toujours un moyen efficace de pré visualiser l'URL.