Le directeur principal de la cybersécurité Hikvision identifie les attaques d’hameçonnage et 3 des tactiques avancées sont expliquées

Dans des blogues récents, le directeur principal de la cybersécurité de Hikvision, Chuck Davis, a discuté de l’hameçonnage et des logiciels malveillants liés au coronavirus, ainsi que des conseils pour les éviter. Dans ce blogue, M. Davis de Hikvision présente un aperçu des attaques d’hameçonnage, ce qu’elles sont, comment les identifier et éviter d’en être victime.

L’hameçonnage prend de nombreuses formes qui évoluent quotidiennement. Il est vrai que certaines attaques d’hameçonnage sont si efficaces qu'elles peuvent même duper les experts chevronnés en cybersécurité. Au contraire, les attaques d’hameçonnage courantes sont faciles à détecter. Et, plus vous comprenez les tactiques d’hameçonnage, mieux vous savez reconnaître quand vous devez vous méfier et redoubler de prudence. Continuez à lire pour en savoir plus.

Qu’est-ce que l’hameçonnage ?

L’hameçonnage est l'ami fiable et de longue date du pirate informatique. Depuis au moins 1995, l’hameçonnage est utilisé pour inciter les gens à fournir leurs informations de carte de crédit, des identifiants se connecter à leur compte et des mots de passe, en plus d’accéder à votre ordinateur, à des systèmes et/ou réseaux protégés.

L’équipe du United States Computer Emergency Readiness (US-CERT) définit l’hameçonnage comme suit :

L’hameçonnage est la tentative d'un individu ou d'un groupe de solliciter des informations personnelles auprès d'utilisateurs sans méfiance en utilisant des techniques d'ingénierie sociale. Les courriels d’hameçonnage sont généralement conçus pour apparaître comme s'ils avaient été envoyés par une organisation légitime ou une personne connue du destinataire. Ils tentent souvent d'inciter les utilisateurs à cliquer sur un lien qui mènera l'utilisateur vers un site Internet frauduleux qui semble légitime. L'utilisateur peut alors être invité à fournir des informations personnelles telles que les noms d'utilisateur et les mots de passe du compte qui peuvent exposer davantage la victime à de futurs compromis. De plus, ces sites Internet frauduleux peuvent contenir du code malveillant. (http://www.us-cert.gov/nav/report_phishing.html)

L’histoire de l’hameçonnage

La pratique de l’hameçonnage, ‘‘qui a commencé vers l'année 1995, est un type d'escroquerie qui n'était connu de tous que dix ans plus tard’’, selon phishing.org. La pratique est devenue l'une des principales méthodes d'attaque et progresse rapidement.

Comprendre l'histoire de l’hameçonnage peut vous aider à ne pas devenir la proie de ce type d'escroquerie. Pour en savoir plus sur l'histoire de l’hameçonnage, lisez cet article sur phishing.org.

Les bases de l’hameçonnage

Les attaques d’hameçonnage se présentent sous toutes les formes et tailles. La plupart des courriels d’hameçonnage de base ont des caractéristiques faciles à repérer, si vous les recherchez. L'exemple suivant date de 2012. Même s'il est ancien, je pense que ce courriel tromperait encore de nombreux destinataires.

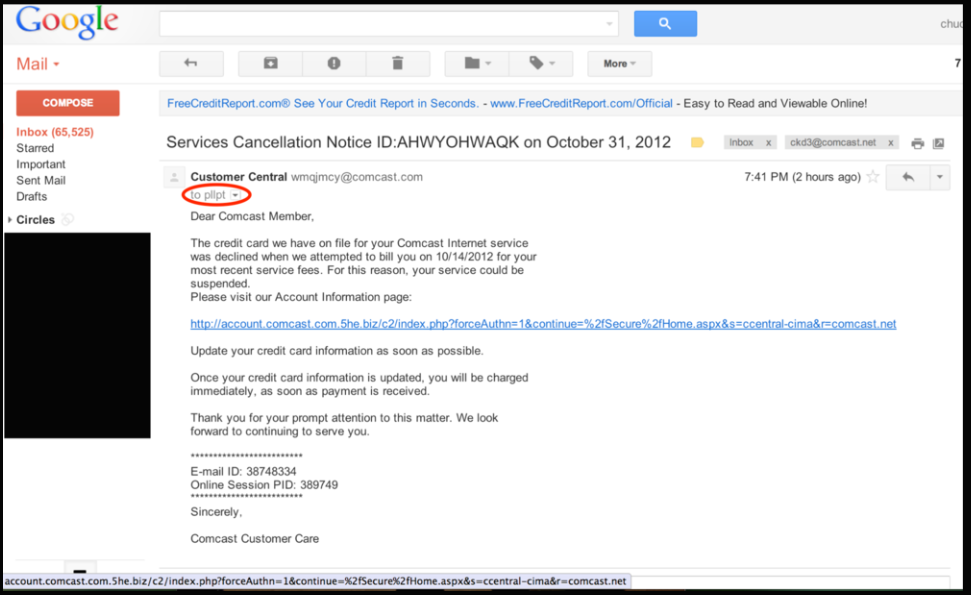

Vous pouvez voir dans l'image suivante que le courriel semble provenir de ‘‘Customer Central’’ et a été envoyé à partir d'une adresse courriel utilisant le nom de domaine ‘‘comcast.com’’.

Gmail ne nous fait aucune faveur en masquant l'adresse courriel du destinataire au complet. Vous pouvez voir dans l'image ci-dessous qu'il semble être envoyé à "pllpt". Ceci est grisé et en petit texte, il est donc facile de l'oublier, mais le fait que la véritable adresse courriel du destinataire ne se trouve pas dans le champ "À:" est notre premier indice qu'il peut s'agir d'une attaque par hameçonnage.

Le courriel indique que les informations de carte de crédit au dossier ont refusé le paiement et le courriel demande au destinataire de mettre à jour ses informations de carte de crédit en cliquant sur le lien.

Un examen rapide de ce lien peut sembler sûr. L'URL commence par http://account.comcast.com. Mais regardez le reste de l'URL: http://account.comcast.com.5he.biz/

N'oubliez pas que les deux dernières sections avant la barre oblique (/) indiquent le nom de domaine de la destination. Dans ce cas, le nom de domaine est 5he.biz et account.comcast.com sont tous des sous-domaines de 5he.biz.

Fait intéressant, l'auteur de ce courriel d’hameçonnage n'a pas essayé de masquer le lien réel, ce qui est facile à faire et pourrait être un peu plus efficace pour inciter quelqu'un à cliquer sur le lien.

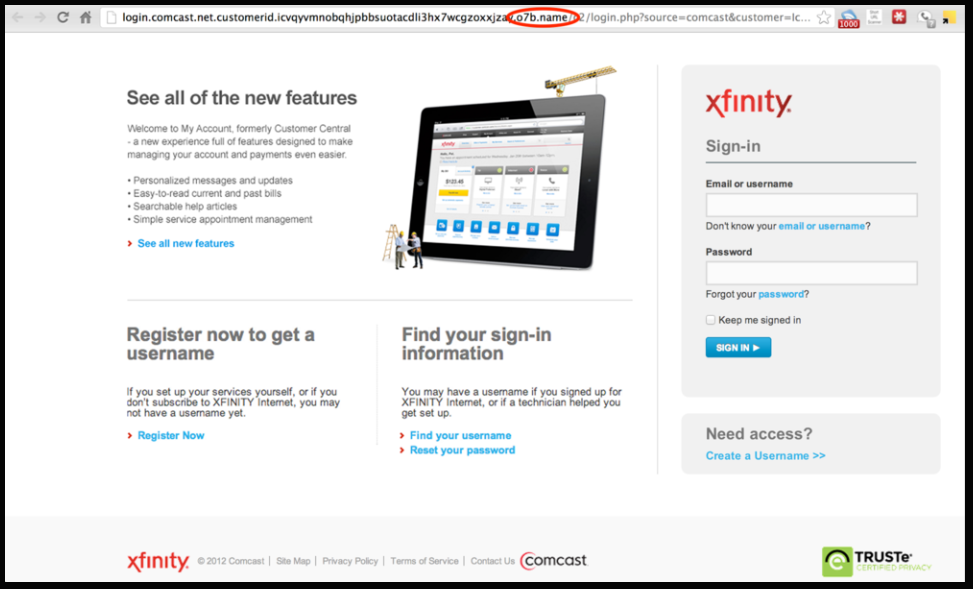

Après avoir cliqué sur le lien, vous pouvez voir ci-dessous que l'URL a changé pour un autre nom de domaine. Cette fois, cela commence par ‘‘login.comcast.net’’ mais encore une fois, notez que la barre oblique de fin n'apparaît que beaucoup plus tard dans l'URL, ce qui signifie que le nom de domaine de cette page est en fait o7b.name.

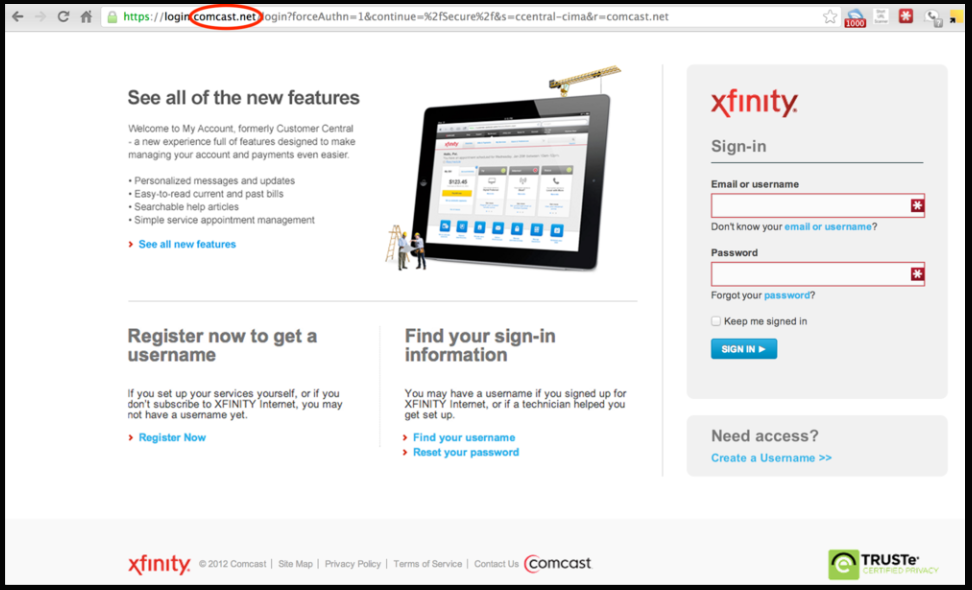

Ce qui est très intéressant à noter ici est que le site arnaqueur ressemble exactement à la page d'authentification Comcast xfinity réelle. Ci-dessous, comparez les captures d'écran du site arnaqueur et la page réelle de Comcast xfinity. Ils sont presque identiques !

Le site arnaqueur :

Le site réel :

Trois tactiques avancées d’hameçonnage expliquées

Beaucoup d'entre vous ont déjà reçu un courriel d’hameçonnage et vous connaissez probablement quelques astuces pour identifier un hameçonnage de base. Dans cette section, vous pourrez découvrir de nouvelles tactiques que les pirates informatiques utilisent pour nous piéger.

Tactique n ° 1 : masquage de l’URL

Cette tactique est en fait assez de base mais c’est le fondement des tactiques plus avancées. L'un des principaux conseils pour trouver un courriel d’hameçonnage est de survoler les liens pour voir où ils vont avant de cliquer. C'est un excellent truc, mais il existe des astuces d’hameçonnage que les pirates informatiques utilisent pour masquer une URL. Voici quelques exemples de la facilité avec laquelle il est possible de masquer une URL. Si vous survolez le lien ci-dessous, vous remarquerez qu'il ne renvoie pas à yahoo.com, mais plutôt à, google.com.

Tactique n ° 2 : masquage de l’URL avancé

Passer la souris dessus est un bon moyen d'examiner une URL, mais elle n'est pas exacte à 100%. Il existe des moyens de ‘‘click-jack’’ sur une URL qui affichera un lien lorsque vous le survolerez, mais enverra l'utilisateur à un autre lien lorsque vous cliquez dessus.

Cette méthode d'exécution consiste à écrire du JavaScript qui affiche un domaine lorsque vous survolez le lien et vous envoie sur une autre page lorsque vous cliquez réellement dessus ! Passez la souris sur l'exemple suivant. Vous verrez que le lien pointe vers HTTPS: www.google.com. Maintenant, cliquez sur ce lien et voyez quelle page s'ouvre.

Tactique n ° 3 : domaines Unicode

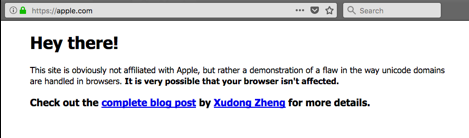

Une autre tactique consiste à utiliser des jeux de caractères qui ressemblent aux caractères anglais/latins, mais qui ne le sont pas. Dans cet exemple, apple.com a été enregistré à l'aide de caractères cyrilliques au lieu de caractères anglais/latins.

- https://apple.com/ - Il s'agit de la VRAIE URL Apple avec des caractères anglais/latins.

- https://аррӏе.com/ - Il s'agit d'un faux site utilisant des caractères cyrilliques.

Lorsque vous cliquez sur le 2e lien dans Firefox ou certains autres navigateurs, l'URL affiche les caractères cyrilliques. La bonne nouvelle est que la plupart des navigateurs modernes affichent désormais l'URL Punycode.

Un chercheur en sécurité a enregistré le domaine ci-dessus. Vous pouvez lire son article de blogue ici pour en savoir plus sur ce type d'attaque.

Pour avoir davantage d’information sur la prévention des hameçonnages et autres piratages, consultez le blogue de cybersécurité de Hikvision.