Cybersécurité sur le lieu de travail : le directeur de la cybersécurité chez Hikvision discute de l’hameçonnage

Dans le cadre du NCSAM (Mois national de la sensibilisation à la cybersécurité), Chuck Davis, directeur de la cybersécurité pour l’Amérique du Nord chez Hikvision, partage des informations hebdomadaires sur la cybersécurité, conçues pour aider à mieux sécuriser nos foyers, nos lieux de travail et l’Internet dans son ensemble.

"Le 15 octobre, nous avons parlé de la cybersécurité résidentielle, puis nous avons discuté de la protection en ligne. Cette semaine, nous allons parler de la cybersécurité sur le lieu de travail et nous concentrer sur le "spear phishing".

Dans des articles de blog précédents, nous avons discuté des courriels d’hameçonnage et de leur identification. Vous pouvez lire ces articles de blog ici et ici.

Aujourd'hui, nous allons aborder un type particulier d'attaque d’hameçonnage appelé « spear phishing ». Destinés à une personne ou à une organisation spécifique, les courriels de spear phishing contiennent généralement des informations sur la victime qui leur donnent un caractère crédible.

Exemples récents de campagne d’hameçonnage

Un exemple frappant de spear phishing s'est produit lors de la campagne présidentielle de 2016. Selon un article du Philadelphia Inquirer, John Podesta, président de la campagne présidentielle d'Hillary Clinton, aurait "reçu un e-mail trompeur qui ressemblait à une notification de sécurité de Google, demandant à Podesta de changer son mot de passe en cliquant sur un lien incorporé ... Podesta a suivi les instructions de l'e-mail. , en changeant son mot de passe et en donnant aux pirates informatiques l’accès à 50 000 de ses courriels. "

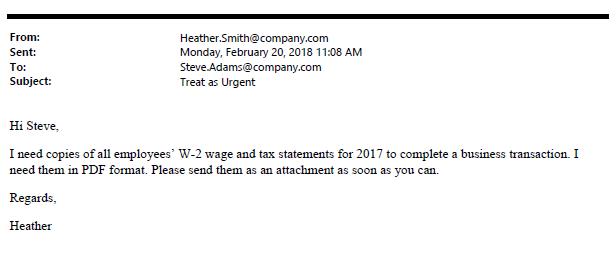

Une autre méthode de harponnage concerne les informations financières. Plus tôt en 2018, un cabinet d’avocats a publié un blog qui donnait l’exemple suivant:

Une autre méthode de harponnage concerne les informations financières. Plus tôt en 2018, un cabinet d’avocats a publié un blog qui donnait l’exemple suivant:

Une autre méthode d'attaque plus récente implique l'extorsion de fonds. Récemment, une poignée d'amis et de collègues ont déclaré avoir reçu un courrier électronique affirmant qu'un pirate informatique malveillant avait installé un logiciel malveillant sur leur ordinateur. L’e-mail indiquait un mot de passe valide appartenant au destinataire et expliquait que l’attaquant avait accès à la webcam du destinataire et disposait d’un journal de ses frappes au clavier. L’attaquant donne au destinataire deux choix :

• Ignorer l’email et l’attaquant enverra quelque chose d’embarrassant à tous les contacts du destinataire.

• Ou bien, payez une rançon en bitcoins, et le pirate informatique supprimera tout ce dont ils disposent.

Cette escroquerie par courrier électronique a été une attaque populaire de phishing par harponnage en 2018. Brian Krebs, journaliste pour la cybersécurité, a écrit sur son blog en juillet: «Voici une nouvelle astuce astucieuse sur une ancienne escroquerie par courrier électronique qui pourrait rendre la situation beaucoup plus crédible.

Si vous recevez l'un de ces courriels, ne paniquez pas. C'est une arnaque.

Comment les attaquants ont-ils obtenu un mot de passe valide ?

À un niveau élevé, l'attaquant utilise d'anciennes listes de noms d'utilisateur et de mots de passe connus, issus de violations de données telles que LinkedIn, Adobe, etc., et postés, partagés et vendus sur le Web sombre. Ces données circulent sur Internet depuis des années dans certains cas. Cependant, étant donné que de nombreuses personnes réutilisent les mots de passe, elles peuvent toujours utiliser un ancien mot de passe sur certains sites. La semaine prochaine, nous inclurons une description plus détaillée d'une attaque par phishing.

Que peuvent faire les victimes ?

Si vous recevez un courrier électronique comme celui-ci, vous pouvez et devez faire certaines choses. Vous trouverez ci-dessous une liste des actions recommandées :

1. S'il s'agit d'une adresse électronique professionnelle, informez immédiatement votre équipe de cybersécurité du courrier électronique menaçant. L'équipe de cybersécurité peut arrêter une campagne en cours à l'échelle de l'entreprise. Si l'équipe de cybersécurité est au courant de la campagne, elle peut également aider à éduquer les employés.

2. Visitez https://haveibeenpwned.com/ Ce site est hébergé par un professionnel respecté de la cybersécurité nommé Troy Hunt. Assurez-vous de saisir toutes les adresses électroniques professionnelles et personnelles, et abonnez-vous pour obtenir des mises à jour. Si votre adresse e-mail est jamais trouvée dans une violation de données, vous serez alerté. Elles ne subiront pas toutes les violations de données, mais si un grand nombre de noms d'utilisateur et / ou de mots de passe sont postés sur le Web sombre, le site ajoutera probablement cette liste et vous enverra un courrier électronique si votre nom d'utilisateur / mot de passe fait partie de cette violation de données. .

3. Utilisez une authentification à deux facteurs (2FA) ou une authentification à plusieurs facteurs (MFA) autant que possible.

4. Utilisez un gestionnaire de mot de passe. Cela vous permettra de créer d'excellents mots de passe (plus de 20 caractères) uniques pour chaque site Web. Et vous n'aurez pas besoin de vous en rappeler.

5. Ne réutilisez jamais les mots de passe. Si vous avez réutilisé des mots de passe, prenez le temps de les changer maintenant, avant qu'il ne soit trop tard. Les acteurs de la menace achètent des listes de noms d'utilisateur et de mots de passe et commencent à essayer de se connecter avec le nom d'utilisateur et le mot de passe d'autres sites, tels que Twitter, Facebook et Spotify.

6. Si vous êtes averti qu'un mot de passe a été compromis, modifiez-le immédiatement et reportez-vous à l'article numéro trois ci-dessus.

7. Soyez sceptique quant au courrier électronique entrant. Lisez le blog suivant sur l’hameçonnage pour en savoir plus sur l'identification des attaques.

8. Méfiez-vous des URL courtes. Des liens malveillants sont parfois envoyés sous forme d'URL courtes via les médias sociaux. Vérifiez les URL courtes avec un outil tel que checkshorturl.com pour avoir un aperçu de la véritable adresse avant de cliquer.

9. Tenez compte des domaines de Doppelganger, qui sont des noms de domaine qui ressemblent à un domaine de confiance valide, tel que « goog1e.com». Si vous ne regardez pas de près les URL envoyées par courrier électronique, vous pouvez rapidement passer à côté de cette question.

Revenez la semaine prochaine pour plus de détails sur ce à quoi pourrait ressembler une attaque d'extorsion.