Le directeur principal de la cybersécurité de Hikvision propose des exemples de piratage et menaces d’hameçonnage reCAPTCHA, plus 4 conseils pour éviter de devenir une victime de ces cyberattaques

Le directeur principal de la cybersécurité de Hikvision, Chuck Davis, a traité de nombreux piratages, cybermenaces et attaques récents dans la série de blogues Hikvision sur les piratages informatiques COVID-19. Dans le blogue d'aujourd'hui, il présente les sites Internet d’hameçonnage qui utilisent le reCAPTCHA pour contrecarrer la détection.

Le monde de la cybersécurité est un jeu constant du chat et de la souris où les attaquants trouvent de nouvelles façons créatives de pirater les choses et les défenseurs découvrent ces méthodes et trouvent comment arrêter les attaques. La dernière astuce a été révélée par des chercheurs de Barracuda Networks, qui ont découvert que les pirates informatiques utilisent maintenant “le mur reCAPTCHA pour empêcher les services d'analyse d'URL d'accéder au contenu des pages d’hameçonnage.”

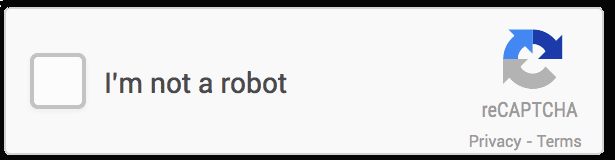

Cela signifie que si vous êtes amené à cliquer sur un lien ou à ouvrir une pièce jointe à partir d'un courriel d’hameçonnage, vous pourriez être confronté à un véritable défi reCAPTCHA qui vous oblige à cocher une case pour prouver que vous n'êtes pas un robot. Dans ce contexte, un ‘‘robot’’ ou un ‘‘bot’’ est un programme automatisé qui parcourt Internet pour chercher des données sur des sites, créer de faux comptes ou publier de fausses critiques. Lorsque vous cliquez sur cette case et réussissez le test reCAPTCHA, vous êtes renvoyé vers la page d’hameçonnage malveillante. Tout en cliquant sur cette case est un test facile pour les humains, les outils de cybersécurité automatisés qui vérifient les liens dans notre courrier électronique fonctionnent un peu comme les robots malveillants et sont incapables de dépasser ce reCAPTCHA pour déterminer si la page a un contenu suspect ou malveillant.

Qu’est-ce que le CAPTCHA et le reCAPTCHA ?

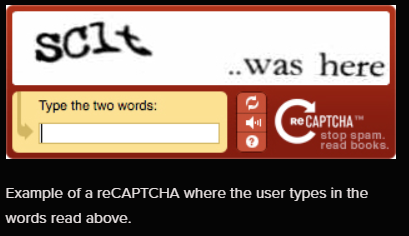

CAPTCHA est un acronyme qui signifie, test de Turing public complètement automatisé pour distinguer les ordinateurs et les humains. En 2009, Google a acquis une version populaire de la technologie CAPTCHA appelée reCAPTCHA. Dans les premières versions de reCAPTCHA, les visiteurs du site Internet tentaient de lire des mots déformés, puis les tapaient dans une boîte pour prouver qu'ils n'étaient pas un robot.

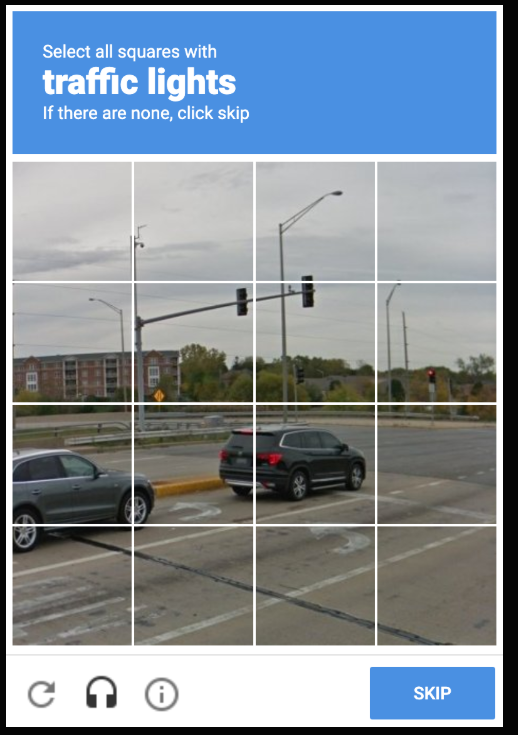

Une version ultérieure de reCAPTCHA affiche une image avec des lignes de quadrillage et met les visiteurs au défi de résoudre un problème simple comme ‘‘sélectionner toutes les cases avec des feux de signalisation’’. Ces méthodes reCAPTCHA sont efficaces mais frustrantes pour les utilisateurs qui échouent parfois aux tests une ou deux fois avant de réussir.

La version trois de reCAPTCHA de Google a été créée pour soulager l'utilisateur final du stress et du temps nécessaire pour passer les précédents reCAPTCHA. Dans la version trois, le visiteur n'a qu'à cocher une case pour vérifier qu'il n'est pas un robot. Cependant, les résultats sont similaires en ce sens que les robots automatisés, bons ou mauvais, ne peuvent pas passer le test et voir la page derrière le CAPTCHA.

L’hameçonnage

Dans le passé, nous avons vu des pages d’hameçonnage imiter un reCAPTCHA pour rendre un site plus crédible, mais maintenant cette tactique semble avoir été remplacée par des attaquants qui utilisent réellement un reCAPTCHA dans la plupart des cas. Selon le rapport de Barracuda, ‘‘un seul courriel contenant une fausse boîte reCAPTCHA a été détecté, contre plus de 100 000 courriels utilisant la véritable API’’.

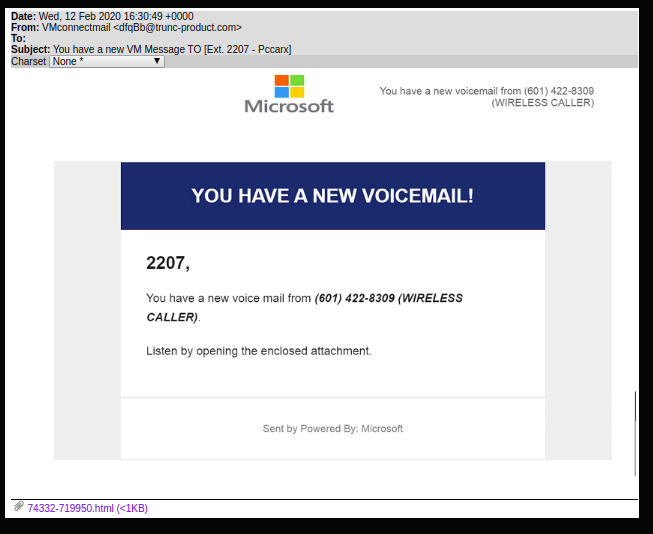

Un exemple du rapport montre une page d’hameçonnage qui semble être un courriel de Microsoft qui alerte le destinataire d'un nouveau message vocal.

Le courriel contient un fichier HTML joint qui, une fois ouvert, redirige la victime vers une page reCAPTCHA.

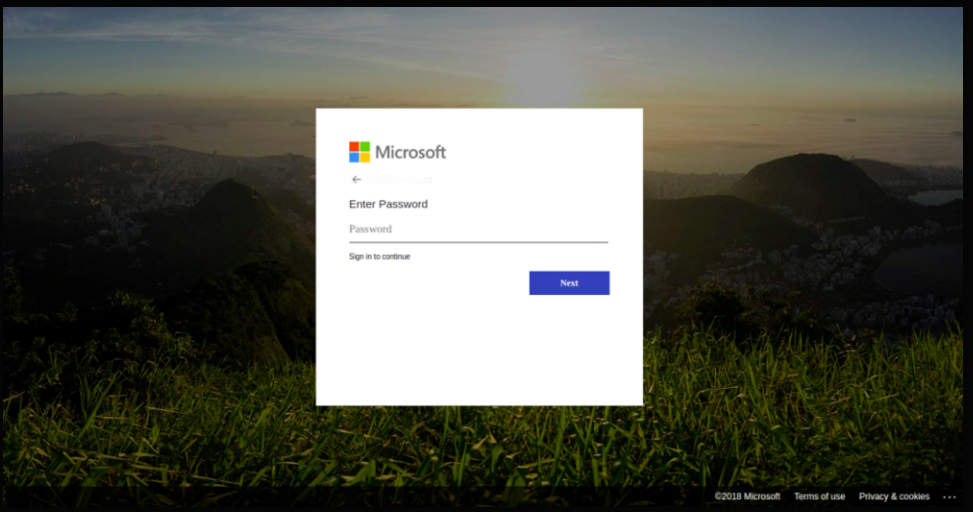

Une fois que la victime a résolu le reCAPTCHA, elle est redirigée vers la page d’hameçonnage réelle qui semble être une page de connexion Microsoft standard.

À ce stade, si la victime tombe dans le piège, les pirates informatiques disposent désormais du nom d'utilisateur et du mot de passe Microsoft de la victime.

L'utilisation d'un vrai reCAPTCHA est une astuce astucieuse pour donner à la victime l'impression que courriel est valide, mais cela n'ajoute pas seulement de la crédibilité, il empêche également les outils automatisés de sécurité, de spam et d’hameçonnage de voir la page d’hameçonnage réelle. Les humains sont la dernière ligne de défense, il est donc important de rester vigilant lors de la vérification des courriels, car c'est l'une des rares façons dont les pirates informatiques ont pour accéder à nos réseaux domestique et professionnel.

Quatre conseils : que pouvez-vous faire pour éviter d'être victime de cette arnaque ?

Voici quatre conseils pour éviter de devenir victime d'une arnaque ou d'un piratage par hameçonnage proposés par M. Davis de Hikvision :

- Suivez les conseils de détection d’hameçonnage standard.

- Ne baissez pas votre garde quand vous voyez quelque chose qui semble crédible, comme un reCAPTCHA.

- Utilisez un gestionnaire de mots de passe et activez le remplissage automatique de votre nom d'utilisateur et votre mot de passe. Si vous êtes sur un site d’hameçonnage, il ne remplira pas vos informations d'identification dans un domaine non reconnu, par exemple microsoft.com contre miicrosoft.com.

- Partagez ces informations avec vos amis, votre famille et vos collègues.